パソコンやインターネットは今やビジネスにおいて必須ツールとなっています。また、近年においては新型コロナウイルス感染症拡大防止の観点から、テレワークや在宅勤務も普及しており、情報セキュリティに対する重要度は年々高まり続けています。 今回は独立行政法人情報処理推進機構が発表する「情報セキュリティ10大脅威 2022」の情報をもとに、現在日本における脅威の例や、その対策について解説したいと思います。

目次

重要性が高まり続ける情報セキュリティ対策

デジタル・トランスフォーメーション(DX)の推進や、新型コロナウイルス感染症(COVID-19)の世界的な蔓延により、リモートワークを実施する企業は増加傾向にあります。

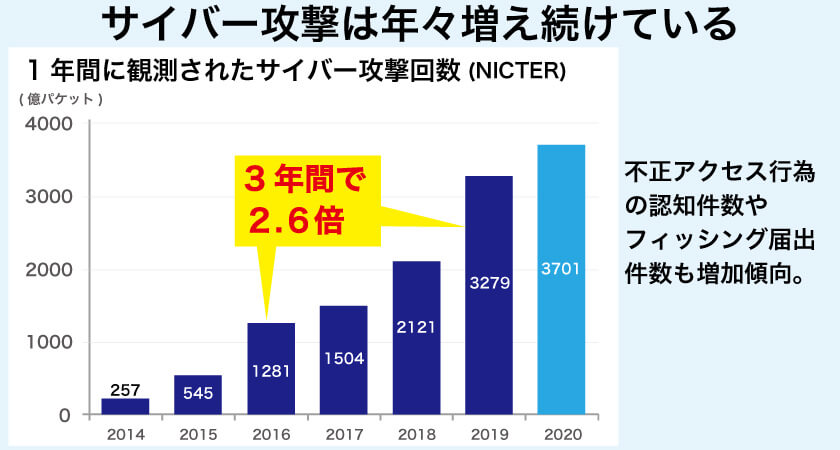

そんな働き方を実現させる上で欠かせないのがクラウドやインターネットなどのシステムであり、これらに一切頼らずに現状のビジネスを維持・向上させるのは不可能と言えるでしょう。その中で、「マルウェア感染」や「不正アクセス」など、サイバー攻撃も年々多様化し、増加傾向にあります。

あなたの会社では、情報セキュリティ対策は万全に行えているでしょうか?中小企業では企業規模が小さいほど、情報セキュリティに対する規定やルールなどが定まっていない傾向にあるようです。また、セキュリティを強固にするには「従業員の情報セキュリティ意識向上」、「経営者への情報セキュリティ意識向上」といった人的側面が重要になります。

・社内に情報セキュリティ担当者を置いているか?

・情報セキュリティ対策の情報収集は十分か?

・社員に対して情報セキュリティ教育を実施しているか?

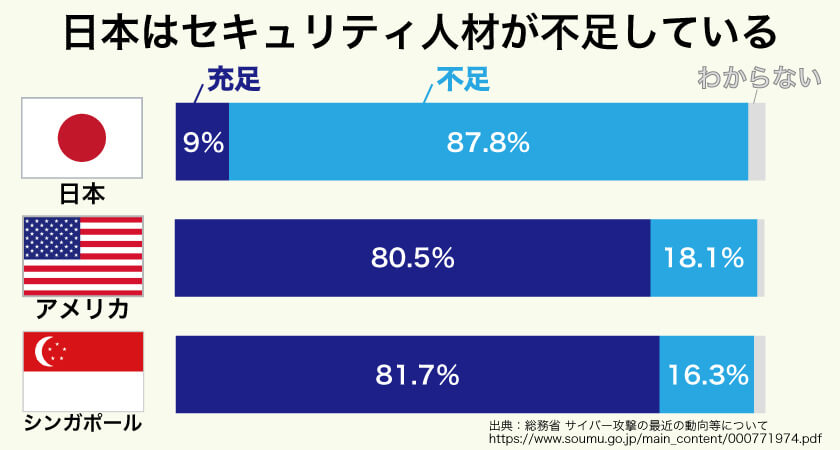

そもそも日本ではIT人材は慢性的に不足している状況にあり、情報セキュリティ人材も他国に比べて不足しています。積極的にIT人材を採用し、育てようという意識が今後のビジネスにおいては不可欠です。

2022年はどんな脅威に注意が必要?

では、現在主流となっている、サイバー攻撃にはどのようなものがあるのでしょうか。経済産業省が所管する「独立行政法人情報処理推進機構(IPA)」は、日本のIT国家戦略を技術面・人材面から支えるために設立された独立行政法人です。

IPAは毎年、社会的に影響が大きかったと考えられる情報セキュリティにおける事案をランキング形式で発表しています。2022年1月27日に発表された「情報セキュリティ10大脅威2022」を元に、最新のサイバー攻撃について見ていきたいと思います。

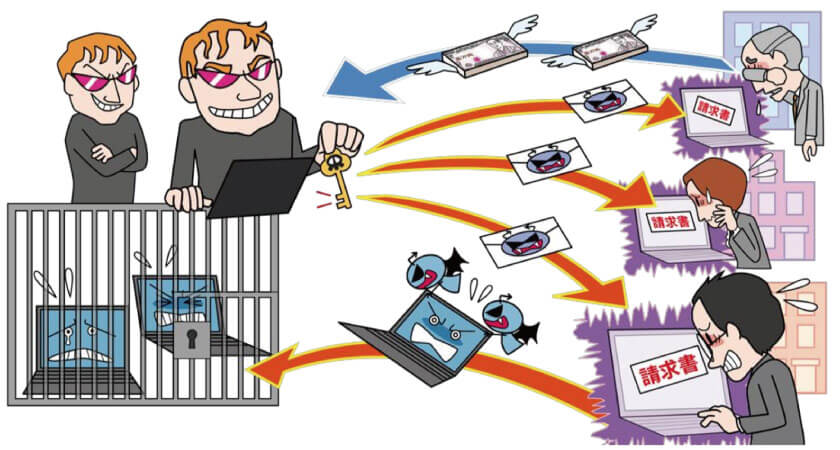

1位 ランサムウェアによる被害

【脅威の影響】

ランサムウェアとはPCやサーバーやスマートフォンに感染し、保存されているデータを暗号化して利用できなくしたり、画面をロックして端末を利用できなくするウイルスの一種です。攻撃者は組織に対して復旧と引き換えに金銭を要求します。また、データを暴露すると脅迫し、金銭を要求するケースや問答無用でデータを暴露するケースが発生しているようです。金銭を支払ってもデータが復旧されるとは限りません。

【攻撃手口】

・メールから感染させる

・ウェブサイトから感染させる

・脆弱性によりネットワーク経由で感染させる

・公開サーバーに不正アクセスして感染させる

【対策】

〈経営層〉

情報セキュリティに対する予算の確保、および継続的な対策

〈システム管理者および現場社員〉

●定期的なバックアップの実施

●迅速かつ継続的に対応できる体制(CSIRTなど)の構築

CSIRT【シーサート= Computer Security Incident Response Team】とは、コンピュータセキュリティにかかる事故に対処する組織の総称

●サポート切れのOSの利用停止、移行

●アプリケーション許可リストの整備

●フィルタリングツール(メール、ウェブ)の活用

●ネットワーク分離

●受信メールやウェブサイトの十分な確認

●添付ファイルやリンクを安易にクリックしない、不審なソフトウェアを実行しないことの徹底

●共有サーバーなどへの不正アクセス対策、アクセス権の最小化と管理の強化

〈被害を受けた場合の対応〉

◎CSIRTなどへの連絡

◎バックアップからの復旧

◎復号ツールの活用

◎影響調査および原因の追究、対策の強化

◎迅速な隔離を行い、関連組織、取引先への被害拡大の防止

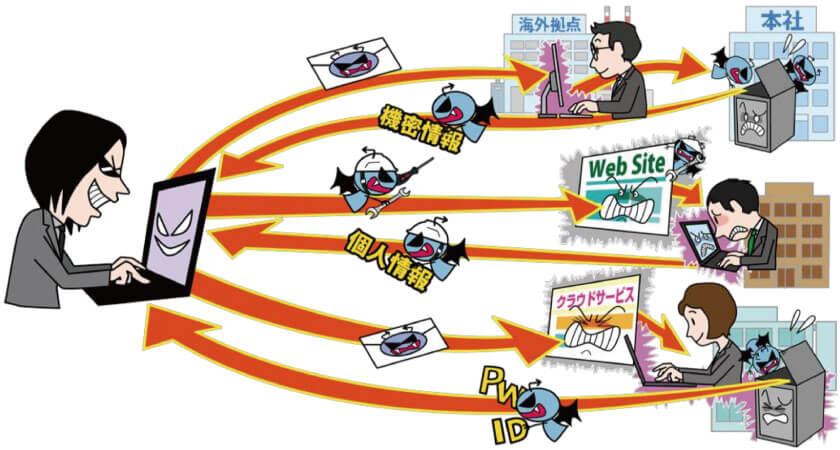

2位 標的型攻撃による機密情報の窃取

【脅威の影響】

企業や民間団体そして官公庁など、特定の組織から機密情報などを窃取することを目的とした標的型攻撃。ウイルスに感染したPCを通じて組織内部へ潜入し、侵害範囲を拡大しながら機密情報などの窃取を行います。漏えいした機密情報などが悪用されると、事業継続に重大な影響を及ぼす恐れがあります。

また、データ削除やシステム破壊によって事業を妨害されたり、関連組織への攻撃の踏み台にされることも少なくありません。 近年では、新型コロナウイルスの感染拡大による社会の変化や、テレワークへの移行という過渡期に便乗し、金銭や機密情報などを窃取する事例も報告されています。

【攻撃手口】

・メールの添付ファイルやリンク

・標的となった組織が利用しているウェブサイトの改ざん

・標的となった組織が利用しているクラウドサービスやウェブサーバーへの不正アクセス

【対策】

〈経営層〉

・CSIRTの構築

・対策予算の確保と継続的な対策の実施

・セキュリティポリシーの策定

〈セキュリティ担当者、システム管理者〉

●情報の管理とルール策定

●サイバー攻撃に関する情報収集

●セキュリティ教育の実施

●インシデント発生時の訓練の実施

●セキュリティ対策状況の把握

●従業員や職員が利用するPCのソフトウェア更新状況を管理

●取引先のセキュリティ対策実施状況の確認

●アプリケーション許可リストの整備

●アクセス権の最小化と管理の強化

●ネットワーク分離

●重要サーバーの要塞化

●海外拠点なども含めたセキュリティ対策の向上

●現場へのセキュリティ教育の実施

〈被害の早期検知〉

○UTM、IDS/IPS、WAFなどを導入し、ネットワーク監視、防御

○エンドポイントの監視、防御

〈被害を受けた場合の対応〉

◎CSIRTへの連絡および対応

◎影響調査および原因の追究、対策の強化

◎個人情報保護委員会や警察などへの連絡

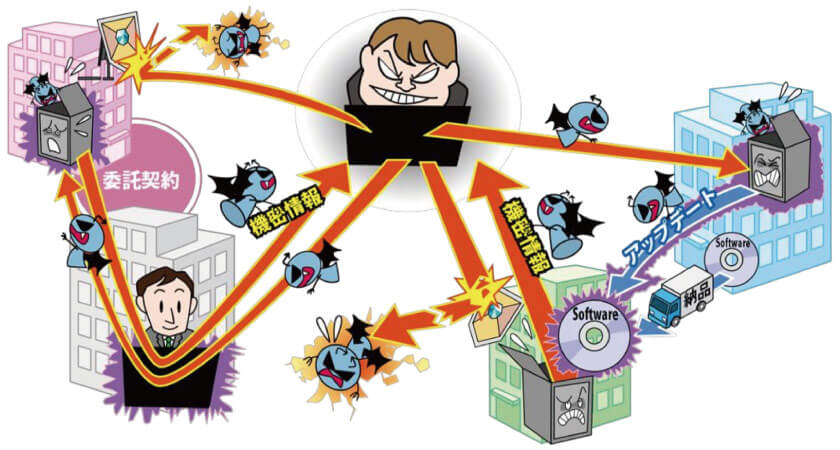

3位 サプライチェーンの弱点を悪用した攻撃

【脅威の影響】

原材料や部品の調達、製造、在庫管理、物流、販売まで一連のサプライチェーンの関係性を悪用し、セキュリティの強固な企業を直接攻撃するのではなく、セキュリティの脆弱な取引先などを標的とする手口です。取引先が攻撃されると機密情報が漏えいしたり、本来の標的である企業が攻撃を受ける可能性があります。自社が被害を受けるだけでなく、取引相手から損害賠償を求められるリスクもあります。

【攻撃手口】

・取引先や委託先が保有する機密情報を狙う

・ソフトウェア開発元などを攻撃し、標的企業を攻撃する足掛かりを得る

【対策】

〈自社で行うべき予防策〉

●業務委託や情報管理における規則の徹底(製造においては原材料や部品の調達経路、物流経路なども考慮する)

●報告体制など問題発生時の運用規則整備(攻撃を受けた場合を想定し、対応策を整備する)

●信頼できる委託先、取引先組織の選定

●複数の取引先候補の検討

●納品物の検証

●契約内容の確認(情報セキュリティ上の責任範囲を明確化し、合意を得る)

●委託先組織のセキュリティ対策状況と情報資産の管理実態を定期的に確認

〈被害を受けた場合の対応〉

◎影響調査および原因の追究

◎被害への補償

〈商流企業への対策〉

●セキュリティの認証取得(ISMS、Pマーク、SOC2、ISMAP…etc)

●公的機関が公開している資料の活用

●被害を受けた後の対応、連絡の徹底

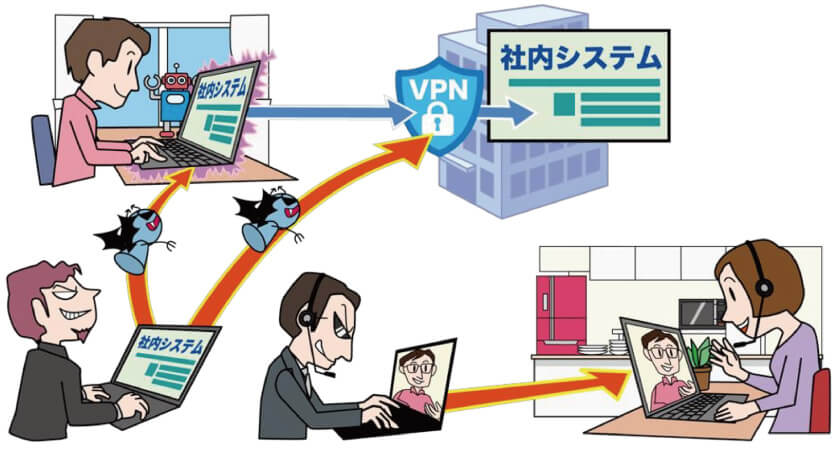

4位 テレワークなどのニューノーマルな働き方を狙った攻撃

【脅威の影響】

2020年の東京オリンピック開催における人流規制、新型コロナウイルス感染症(COVID-19)の感染拡大防止などをきっかけに、国をあげて推奨されているテレワークを狙った攻撃です。

ウェブ会議サービスやVPNなどを経由し私物PCや自宅ネットワークを利用しての業務が増えていますが、業務環境に脆弱性があると社内システムに不正アクセスされたり、ウェブ会議をのぞき見されたり、テレワーク用のPCがウイルス感染するおそれがあります。

【攻撃手口・発生要因】

・テレワーク用ソフトウェアの脆弱性の悪用

・急なテレワーク移行による管理体制の不備

・私物PCや自宅ネットワークの利用

【対策】

〈テレワーカーの対策〉

●情報リテラシーや情報モラルを向上させるセキュリティ教育の実施

●ルールの遵守(使用する端末、ネットワーク環境、作業場所など)

●被害を受けた場合は速やかにCSIRTへ連絡

〈経営層〉

○CSIRTの構築

○対策予算の確保と継続的な対策の実施

○テレワークのセキュリティポリシーの策定

〈セキュリティ担当者、システム管理者〉

◎セキュリティに強いテレワーク環境の採用

◎テレワークの規程や運用ルールの整備(支給PCと私物PCの違いも考慮)

◎セキュリティ教育の実施

◎利用するソフトウェアの脆弱性情報の収集と周知

◎セキュリティパッチの適用

◎適切なログの取得と継続的な監視

◎ネットワーク監視、防御

◎CSIRTの運用によるインシデント対応

5位 内部不正による情報漏えい

【脅威の影響】

外部からの攻撃ではなく、勤務する従業員や元従業員による機密情報の持ち出しや悪用などの不正行為も少なくありません。 不正に持ち出した重要情報を外部へ公開、競合他社などに売却するといったケースがあります。

また、情報管理のルールを守らずに情報を持ち出し、紛失、情報漏えいにつながるケースもあるようです。 従業員による不正行為は、社会的信用の失墜はもちろん、損害賠償による経済的損失も発生するリスクがあります。

【攻撃手口】

・付与されたアクセス権限の悪用

・在職中に割り当てられたアカウントの悪用

・内部情報の不正な持ち出し(USBメモリーやHDDの外部記憶媒体、メール、クラウドストレージ、スマホカメラ、紙媒体などを用いることが多い)

【対策】

〈システム管理者〉

●経営層が積極的に関与し、基本方針を策定

●重要度に合わせてランク付けをした上で重要情報の管理者を定める

●重要情報の利用者ID、アクセス権に関する手順を定めて運用

●重要情報の格納場所や執務室への入退室管理

●人的管理、コンプライアンス教育の徹底

●情報リテラシー、情報モラルの向上

●システム操作履歴を定期的に監視し被害を早期検知

〈被害発覚時〉

◎関係者、関係機関への連絡

◎警察への連絡

◎CSIRTなどへの連絡

◎影響調査および原因の追究

◎内部不正者に対する処罰の実施

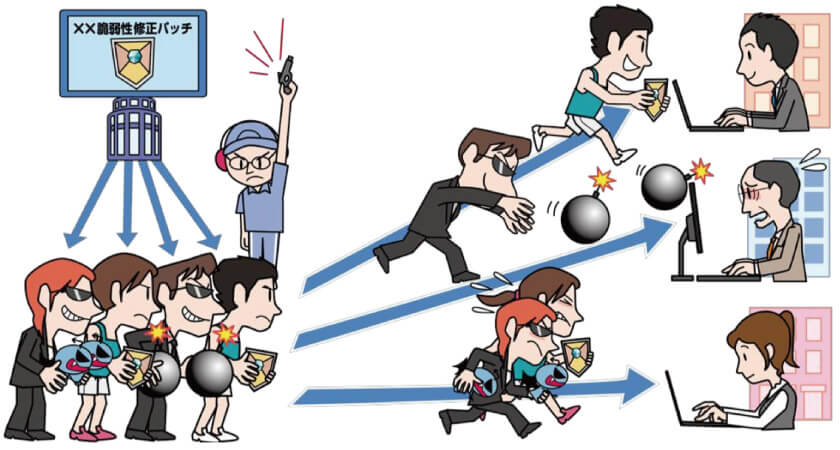

6位 脆弱性対策情報の公開に伴う悪用増加

【脅威の影響】

脆弱性の脅威や対策情報を広く呼び掛けるために実施されるソフトウェアの脆弱性対策情報の公開を逆手に取り、ソフトウェアに対する脆弱性対策を行っていないシステムを狙う攻撃です。公開された脆弱性対策情報を元に攻撃者が攻撃コードを作成し、利用者に対して攻撃を行います。

攻撃を受けると情報漏えいや改ざん、ウイルス感染などの被害が発生します。とくに、Apache Struts2やWordPressといった広く利用されているソフトウェアの場合、被害が拡大する傾向があるようです。近年では脆弱性情報の公開後、攻撃コードが流通し、攻撃が本格化するまでの時間が短くなっています。

【攻撃手口】

・脆弱性に対するパッチ適用前の脆弱性(Nデイ脆弱性)を悪用

・ダークウェブ上のウェブサイトなどで販売される攻撃ツールを使用

【対策】

〈システム管理者/ソフトウェア利用者〉

●資産の把握、体制の整備(パッチを適用する場合、正常に動作するか事前に検証する)

●脆弱性関連情報の収集と対応

●UTM、IDS/IPS、WAFなどの導入

●ネットワークの監視および攻撃通信の遮断

●セキュリティのサポートが充実しているソフトウェアを使う

●すぐにパッチを適用できない場合、サーバーの停止も検討する

〈被害発覚時〉

◎CSIRTなどへの連絡

◎影響調査および原因の追究、対策の強化

7位 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

【脅威の影響】

近年、修正プログラム提供前の脆弱性を悪用してウイルス感染させる攻撃「ゼロデイ攻撃」が増加しています。 脆弱性に対する修正プログラムが配布される前に行うサイバー攻撃です。

事前の対策が困難で、最も対処が難しい脅威の一つといわれています。2位の「標的型攻撃」と組み合わせることで、ウイルスを仕込んだメールの添付ファイルを開かせたり、メール本文に記載されたURLをクリックさせたりすることで、ウイルスに感染させる攻撃が頻発しているようです。

【攻撃手口】

・使用しているソフトウェアに脆弱性があることが発表されてから、修正プログラムが適用される前に攻撃を行う。

【対策】

●プログラムを常に最新にする(修正パッチが公開されたら、速やかに適用し、被害を最小限にすることが重要)

●サンドボックスへファイルを隔離(不審な挙動を示すファイルを隔離できるサンドボックスを使用すると、修正パッチが公開されていなくても不正プログラムを検出できる可能性がある)

●EDRの導入(EDR(Endpoint Detection and Response)とは、ウイルスに感染した場合に即時対応する技術。セキュリティソフトとEDRを併用することで強固な対策となる)

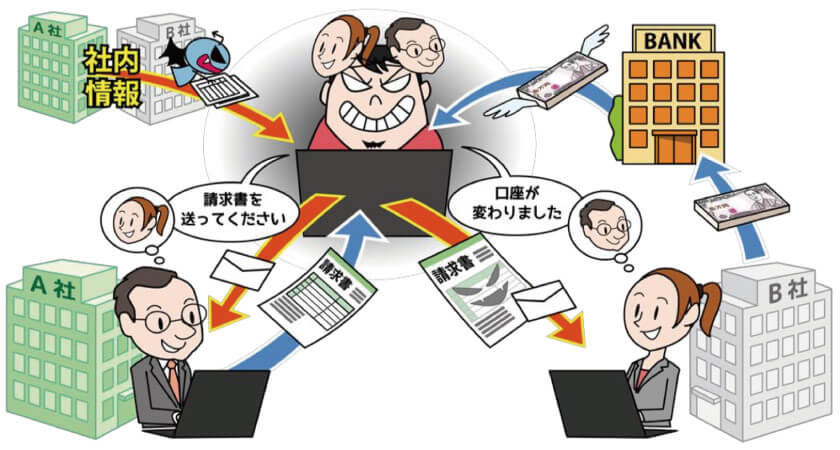

8位 ビジネスメール詐欺による金銭被害

【脅威の影響】

取引先や自社の経営者などを装い、偽のメールを組織の従業員へ送りつけ、攻撃者の口座へ送金させる詐欺です。差出人(送信元)のメールアドレスは取引先を模したメールアドレスや本物のメールアドレスを使うほか、以前より不自然な日本語が少ない内容になっており本物のメールと見分けがつかないようになっています。

ビジネスメール詐欺は組織内外における金銭の授受を装うため、金銭の被害は高額になる傾向があるため、実際に被害にあった際の影響は甚大です。

【攻撃手口】

・取引先になりすまし請求書を偽装

・経営者などになりすまし、攻撃者の用意した口座へ振り込ませる

・従業員のメールアカウントを乗っ取り偽の請求書を送り付ける

・弁護士など社外の権威ある第三者へなりすまし金銭を要求する

・詐欺の準備行為として経営者や経営幹部などの個人情報を窃取する

【対策】

〈予防〉

●個人の判断や命令で取引や金銭の移動がない業務フローの構築

●メールに依存しない業務フローの構築

●メールに電子署名を付与(S/MIMEやPGP)

〈メールの真正性の確認、アカウントの管理〉

○メールだけでなく電話やFAX、金融機関に確認する

○普段とは異なる言い回しや、表現の誤り、ドメインに注意

○至急の対応を要求するメールに注意

○パスワードの適切な管理やログイン通知機能、二要素認証などを利用

〈被害発覚時〉

◎CSIRTなどへの連絡

◎銀行や警察に連絡

◎踏み台として詐称されている組織への連絡

◎影響調査および原因の追究、対策の強化

◎被害(侵害)を受けたサーバー上の全パスワードを変更

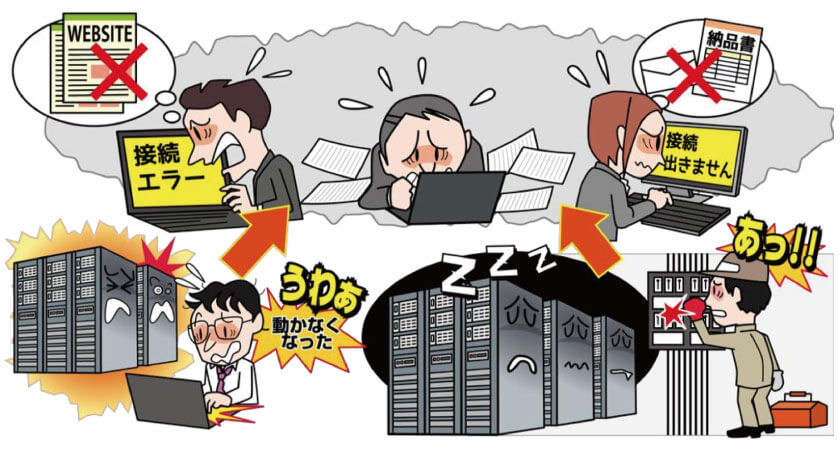

9位 予期せぬIT基盤の障害に伴う業務停止

【脅威の影響】

会社で利用しているネットワークやクラウドサービスなどのIT基盤が自然災害やデータセンターの設備故障や停電、ハードウェア・ソフトウェア障害などにより業務システムが突然停止してしまう障害です。

日常生活においても、システム障害によって携帯電話が繋がらなくなったというニュースが話題に上ることは少なくありません。システムが使えない状況が長時間にわたると、組織の利益減少や競争力の弱体化など、経済的損失につながるリスクがあります。

【発生原因】

・自然災害

・作業事故、人為的ミス

・設備障害

・ハードウェア・ソフトウェア障害

【対策】

〈ITシステム利用者、IT基盤利用者〉

●IT基盤のトラブルを想定した事業継続計画(BCP)を策定

●システムの冗長化について可用性の確保と維持

●データのバックアップをとる(復旧対策)

●IT基盤を利用してサービスを提供する場合は契約やSLAなどを確認

●被害を想定しIT基盤側との事前の連携確認

〈被害発生時〉

◎BCPに従った対応影響調査、対策強化

◎CSIRTへの迅速な連絡

10位 不注意による情報漏えいなどの被害

【脅威の影響】

情報管理体制の不備や情報リテラシーの不足などが原因で、個人情報や機密情報が漏えいすることがあります。 近年はテレワークの導入などでデータを社外に持ち出すケースも多くなり、時代の流れに合わせた対策が必要です。 漏えいした情報が悪用されると詐欺被害などの二次被害に繋がるリスクがあるだけでなく、社会的信用の失墜にもつながります。

【発生要因】

・個人情報や機密情報を取り扱うことに関する従業員の意識の低さ

・重要情報の持ち出し許可手順など、規程および確認プロセスの不備

・情報を取り扱う社員の状況(体調不良など)による、注意力の欠如

〈不注意の例〉

メールの誤送信

不適切なウェブ公開

書類やPC、記録媒体の紛失

【対策】

〈経営者・従業員〉

●情報リテラシーや情報モラルの向上

●従業員のセキュリティ意識教育

●規程および確認プロセスの確立、見直し

〈予防〉

○暗号化、認証など情報の保護

○DLP(情報漏洩を防ぐセキュリティ対策製品)の導入

○外部に持ち出す情報や端末の制限

○メールの誤送信対策などの導入

○業務用携帯端末の紛失対策機能の有効化

〈被害の早期検知、発覚後の対応〉

◎問題発生時の内部報告体制の整備

◎外部からの連絡窓口の設置

◎CSIRTへの連絡

◎影響調査および原因の追究、対策の強化

◎被害拡大や二次被害要因の排除

◎漏えいした内容や発生原因の公表

◎関係者、関係機関への連絡

◎パスワードやクレジットカード情報の変更

ITシステムは欠かせないからこそIT人材の育成も必須

2021年は脅威として新たに「テレワークなどのニューノーマルな働き方を狙った攻撃」が加わりましたが、2022年には「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」がランクインしました。ゼロデイ攻撃は他のサイバー攻撃よりも回避することが難しいと言われています。

ランサムウェアや標的型攻撃など悪意を持った部外者による攻撃が上位に連ねる一方で、「内部不正による情報漏えい」や「不注意による情報漏えいなどの被害」といった人的要因による脅威も存在します。少しでも発生リスクを軽減するために、社内教育は欠かせません。また、現在ある脅威は上記した10種類だけではないということも念頭に置いておかなければなりません。

「ワンクリック請求などの不当請求」や「ウェブサイトの改ざん」などの脅威は依然として被害が報告されています。今後は緊急時にすぐ対処できるよう、システムに強いIT人材を育てることは企業にとっての重要な課題となるでしょう。

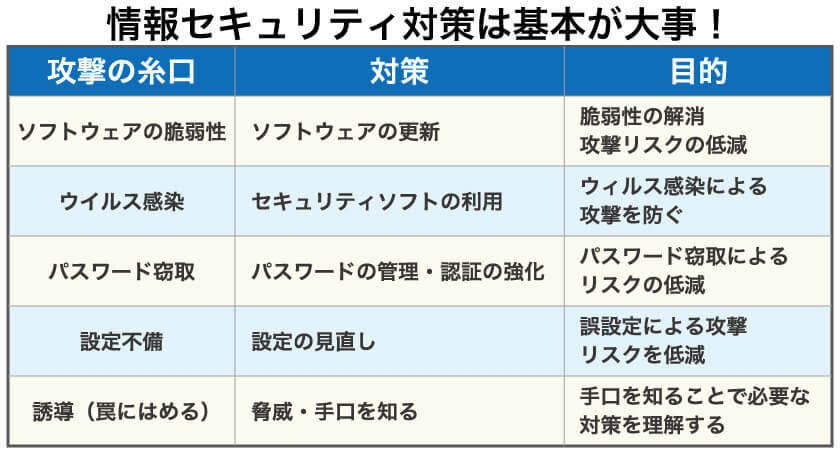

情報セキュリティ対策は基本が大事

さまざまな種類の脅威が存在しますが、攻撃の糸口は脆弱性を突く、ウイルスを使う、ソーシャルエンジニアリングを使うなど似通っています。そのため、基本となるセキュリティ対策を怠らないようにしましょう。

(1)ソフトウェアを最新の状態にする

(2)セキュリティソフトを利用する

(3)パスワード管理・認証を強化する

(4)システムの設定を再確認する

(5)脅威の手口、情報を更新する

機密情報の漏洩やサイバー攻撃は自社に直接被害が及ぶだけでなく、取引先に迷惑がかかったり、自社の信用が失墜したりと被害は2次3次と拡大する恐れがあります。予防が可能な脅威もあるので、事前対策を怠らないようにしましょう。

参考:

独立行政法人情報処理推進機構

「情報セキュリティ10大脅威2021」

「情報セキュリティ10大脅威 2022」

総務省

「サイバー攻撃の最近の動向等について」